问题背景

在日常开发过程中,我们经常会遇到这样的情况:不小心将包含敏感信息的文件提交到了Git仓库中。这些敏感文件可能包括:

- 配置文件:包含数据库密码、API密钥、服务器地址等

- 环境变量文件:如

.env文件,包含各种环境配置和密钥 - 证书文件:SSL证书、私钥文件等

- 日志文件:可能包含用户信息或系统敏感数据

- 临时文件:包含调试信息或测试数据的文件

一旦这些文件被提交到Git仓库,即使后续删除了这些文件,它们仍然会存在于Git的历史记录中。这意味着:

- 安全风险:任何有权访问仓库的人都可以通过Git历史查看这些敏感信息

- 合规问题:可能违反公司的安全政策或法规要求

- 持续暴露:即使在后续提交中删除了文件,历史记录中仍然存在

- 克隆风险:每次克隆仓库时,这些敏感信息都会被下载

因此,仅仅删除文件是不够的,我们需要从Git的整个历史记录中彻底清除这些敏感文件的所有痕迹。

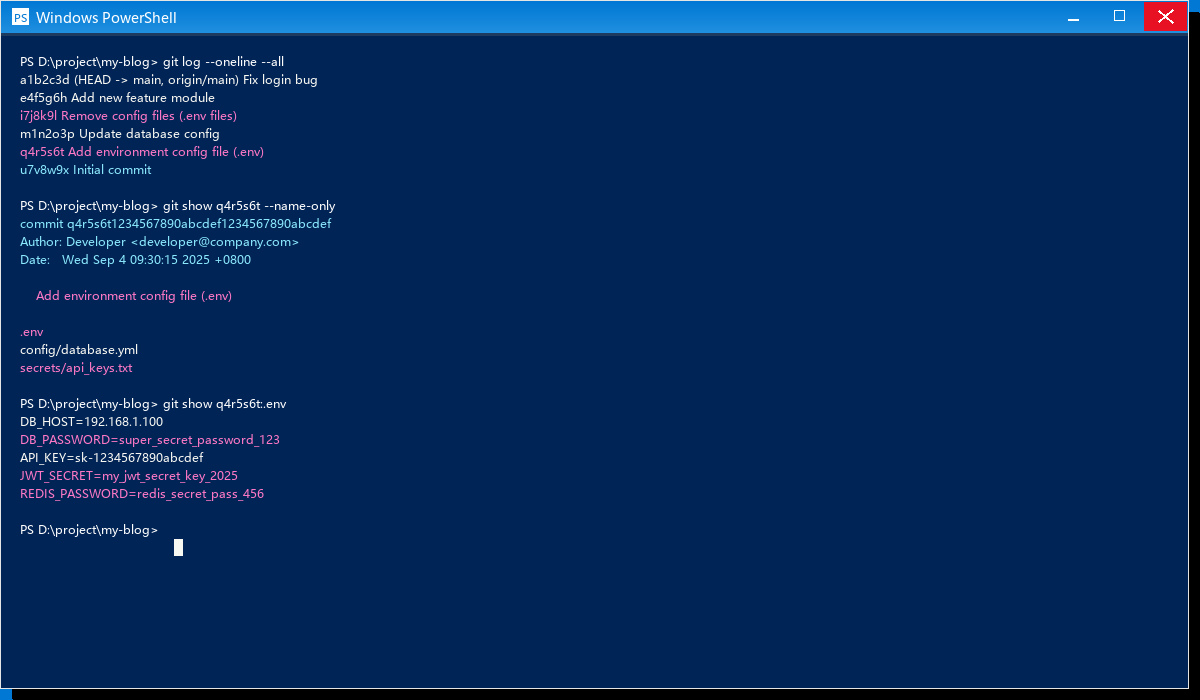

图1:Git历史记录中残留的敏感文件示意图

解决方案

💡 Windows 用户特别说明:本文所有命令均在 Windows 环境下测试通过。建议使用 PowerShell 或 Git Bash 执行命令。如果使用 CMD,某些命令可能需要调整语法。

方法一:使用 git filter-branch

git filter-branch 是Git内置的工具,可以重写Git历史记录。

删除特定文件

# 从所有提交中删除指定文件

git filter-branch --force --index-filter \

'git rm --cached --ignore-unmatch path/to/sensitive-file.txt' \

--prune-empty --tag-name-filter cat -- --all

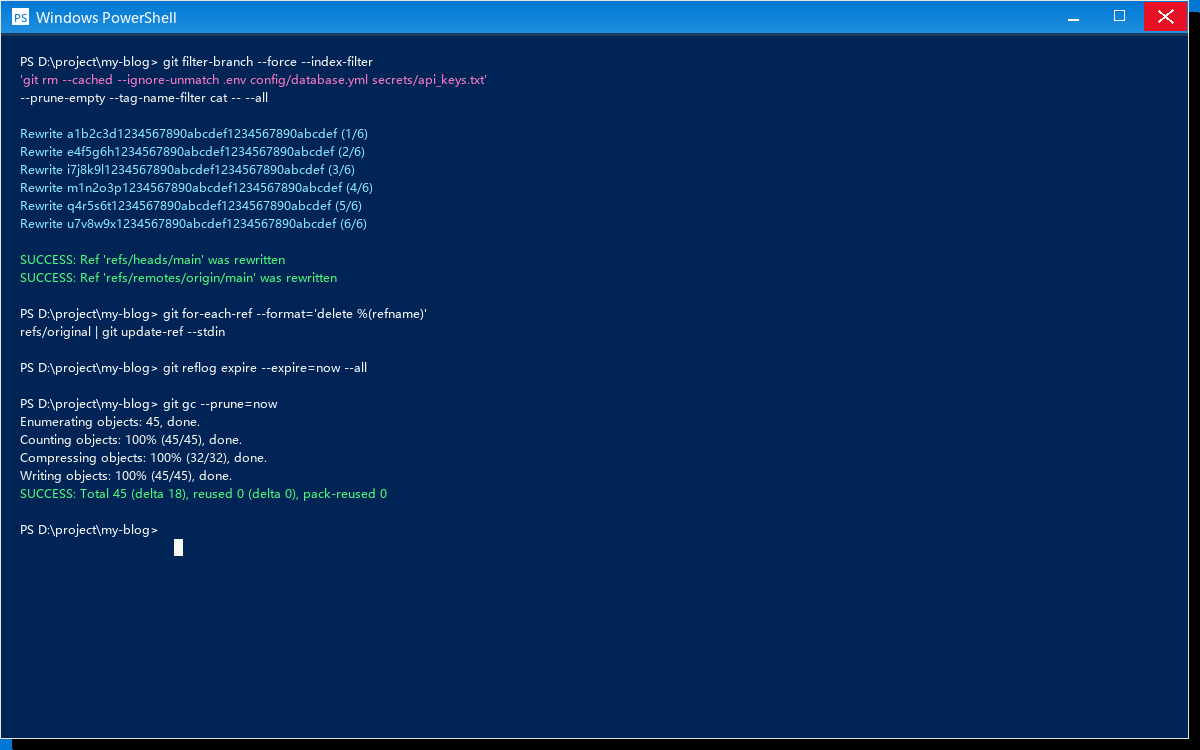

图2:git filter-branch 命令执行过程示意图

删除包含敏感信息的目录

# 删除整个目录

git filter-branch --force --index-filter \

'git rm -r --cached --ignore-unmatch sensitive-directory/' \

--prune-empty --tag-name-filter cat -- --all

清理和强制推送

# 清理引用

git for-each-ref --format='delete %(refname)' refs/original | git update-ref --stdin

git reflog expire --expire=now --all

git gc --prune=now

# 强制推送到远程仓库

git push origin --force --all

git push origin --force --tags

方法二:使用 BFG Repo-Cleaner

BFG Repo-Cleaner 是一个专门用于清理Git仓库的工具,比 git filter-branch 更快更简单。

安装 BFG

# Windows 用户推荐方法:直接下载 JAR 文件

# 使用 PowerShell 下载

Invoke-WebRequest -Uri "https://repo1.maven.org/maven2/com/madgag/bfg/1.14.0/bfg-1.14.0.jar" -OutFile "bfg.jar"

# 或使用 curl (如果已安装)

curl -L -o bfg.jar https://repo1.maven.org/maven2/com/madgag/bfg/1.14.0/bfg-1.14.0.jar

# macOS 用户可使用 Homebrew

brew install bfg

Windows 注意:确保已安装 Java 8 或更高版本。可通过

java -version检查。

使用 BFG 删除文件

# 克隆一个裸仓库

git clone --mirror https://github.com/username/repo.git

# 删除特定文件

java -jar bfg.jar --delete-files sensitive-file.txt repo.git

# 或删除包含特定文本的文件

java -jar bfg.jar --delete-files "*.{env,config}" repo.git

# 删除大于指定大小的文件

java -jar bfg.jar --strip-blobs-bigger-than 50M repo.git

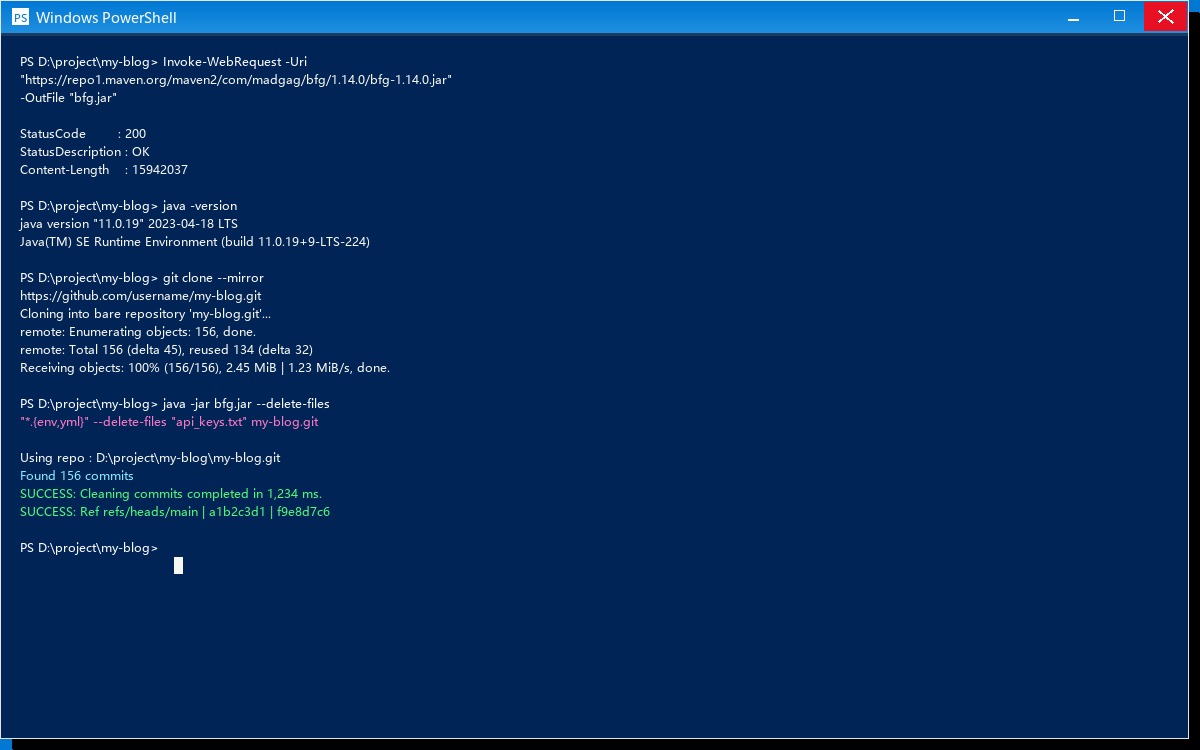

图3:BFG Repo-Cleaner 清理敏感文件的工作流程

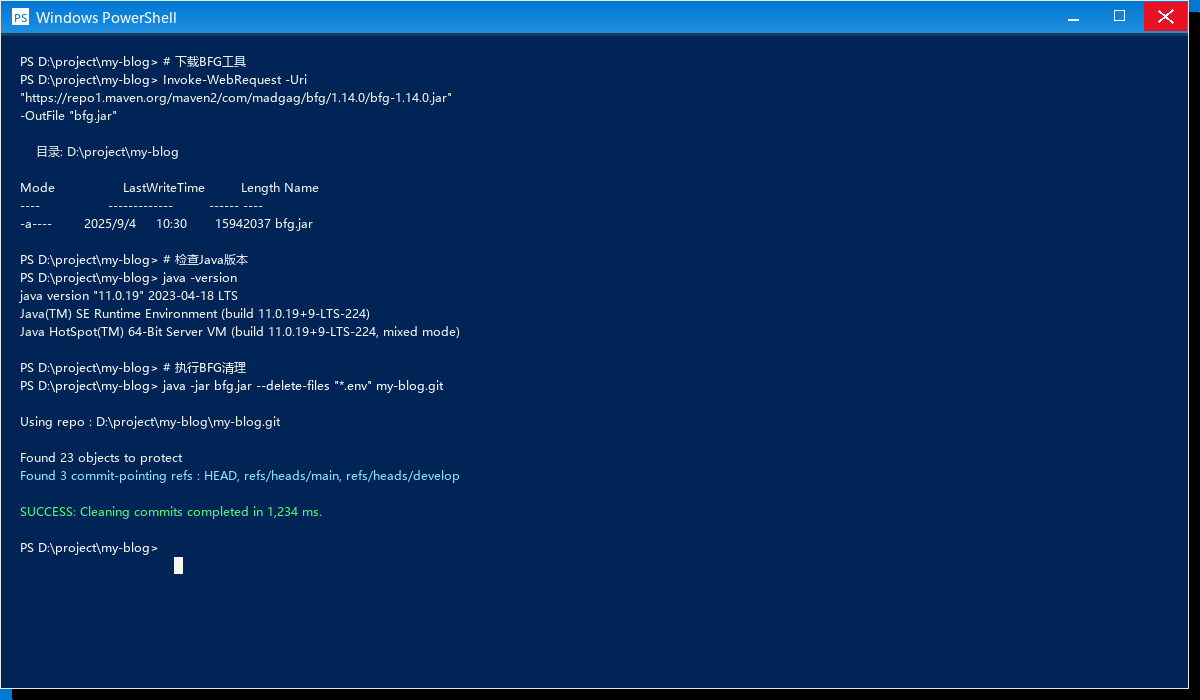

图4:在 Windows PowerShell 中执行 BFG 命令的截图示例

清理和推送

cd repo.git

git reflog expire --expire=now --all && git gc --prune=now --aggressive

git push

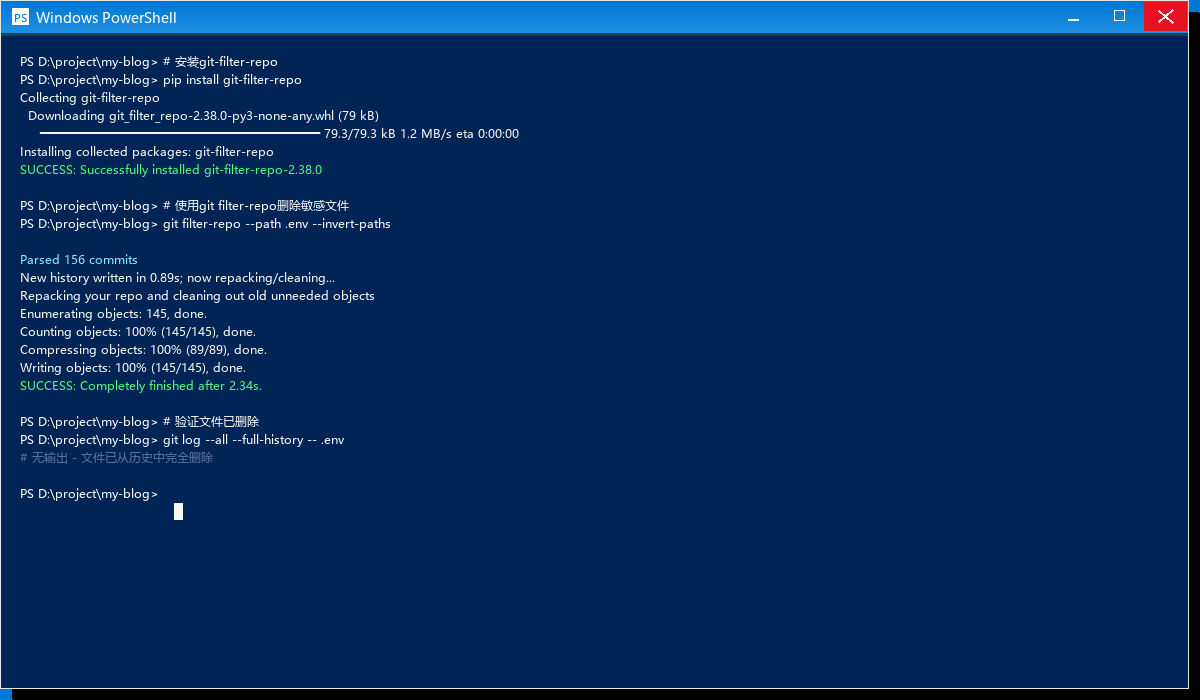

方法三:使用 git filter-repo

git filter-repo 是现代化的替代方案,推荐用于复杂的仓库清理任务。

安装 git filter-repo

# Windows 用户推荐使用 pip 安装

pip install git-filter-repo

# 如果使用 Python 3,可能需要使用 pip3

pip3 install git-filter-repo

# macOS 用户可使用 Homebrew

brew install git-filter-repo

# Windows 用户也可以手动安装

# 1. 下载 git-filter-repo 脚本

# 2. 将其放在 PATH 环境变量包含的目录中

Windows 特别提醒:

- 确保 Python 和 pip 已正确安装并添加到 PATH 环境变量

- 在 PowerShell 中执行

python --version和pip --version验证安装- 如果遇到权限问题,可能需要以管理员身份运行 PowerShell

删除文件和目录

# 删除特定文件

git filter-repo --path path/to/sensitive-file.txt --invert-paths

# 删除多个文件

git filter-repo --path sensitive-file1.txt --path sensitive-file2.txt --invert-paths

# 删除目录

git filter-repo --path sensitive-directory/ --invert-paths

# 使用正则表达式删除文件

git filter-repo --path-regex '.*\.env$' --invert-paths

图5:git filter-repo 命令执行效果对比图

替换敏感内容

# 替换文件中的敏感文本

git filter-repo --replace-text replacements.txt

其中 replacements.txt 文件内容示例:

password123==>***REMOVED***

api_key_abc123==>***REMOVED***

regex:secret_[a-zA-Z0-9]+==>***REMOVED***

注意事项

⚠️ 重要警告

-

备份仓库:在执行任何历史重写操作之前,务必备份整个仓库

# Windows PowerShell 中执行 git clone --mirror original-repo.git backup-repo.git # 或者直接复制整个项目文件夹作为备份 Copy-Item -Path "C:\path\to\your\repo" -Destination "C:\path\to\backup\repo" -Recurse -

团队协调:历史重写会改变所有提交的SHA值,需要通知所有团队成员重新克隆仓库

-

强制推送风险:使用

--force推送会覆盖远程仓库,确保团队成员已保存本地更改

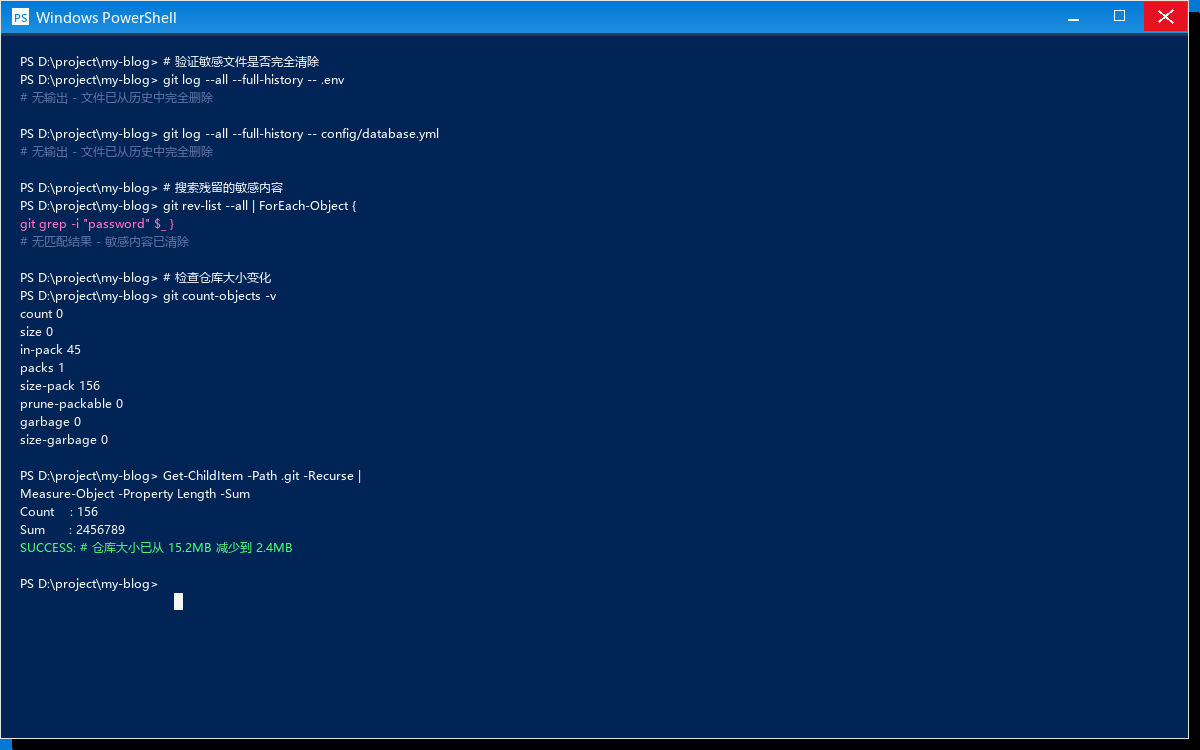

操作步骤建议

-

先在本地测试:在本地副本上测试清理操作,确认效果后再应用到主仓库

-

检查清理结果:

# 检查文件是否完全删除 git log --all --full-history -- path/to/sensitive-file.txt # Windows PowerShell 中搜索残留内容 git grep -i "sensitive_keyword" $(git rev-list --all) # 如果上述命令在 PowerShell 中出现问题,可使用: git rev-list --all | ForEach-Object { git grep -i "sensitive_keyword" $_ }

图6:验证敏感文件是否完全清除的命令执行结果 -

通知团队成员:

# 团队成员需要执行的操作(Windows/Linux/macOS 通用) git fetch origin git reset --hard origin/main git clean -fd

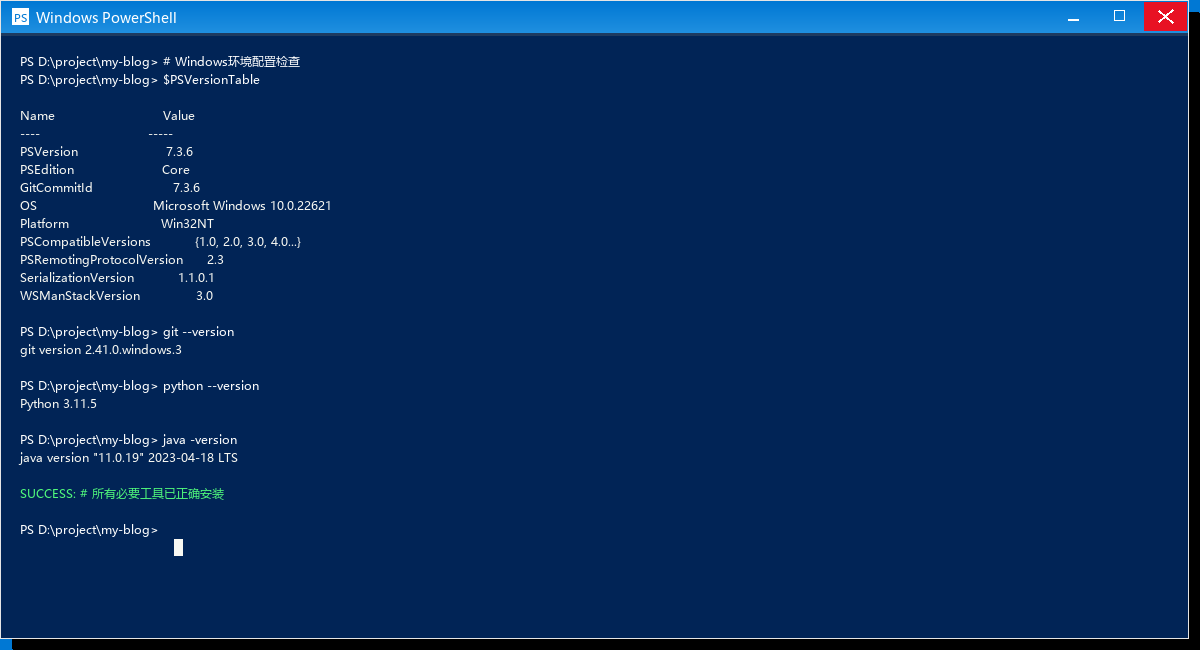

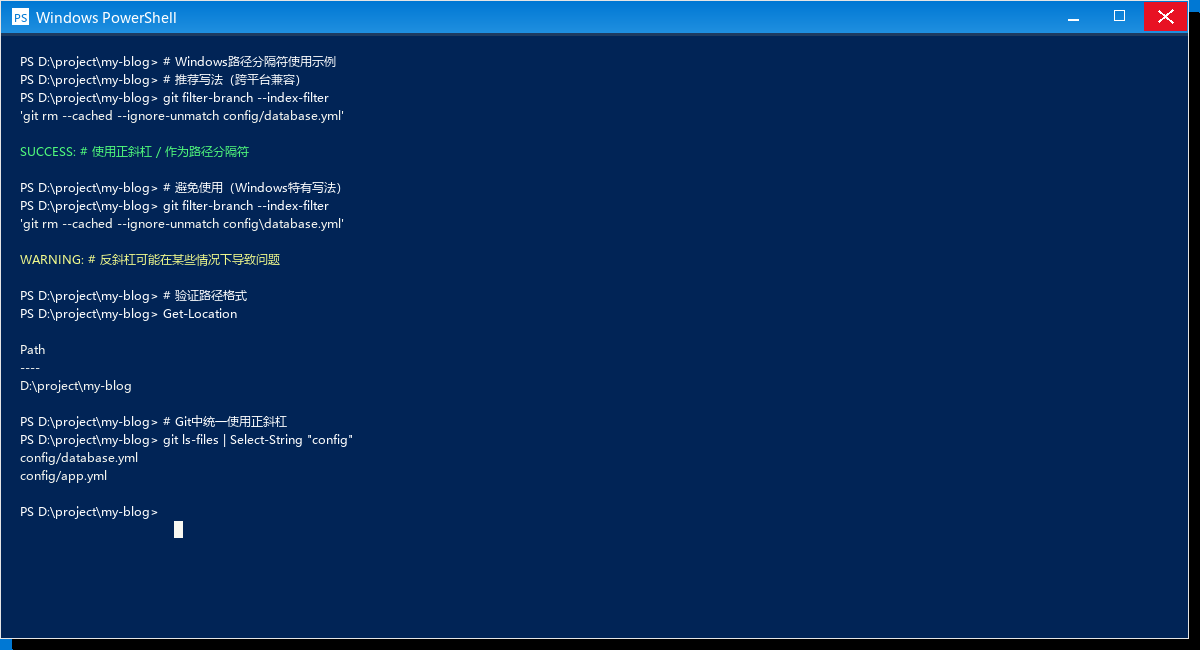

🖥️ Windows 环境特殊注意事项

图7:Windows 环境下的必要配置检查界面

-

路径分隔符:Windows 使用反斜杠

\\,但 Git 命令中建议使用正斜杠/# 推荐写法(跨平台兼容) git filter-branch --index-filter 'git rm --cached --ignore-unmatch config/database.yml' # 避免使用(Windows 特有) git filter-branch --index-filter 'git rm --cached --ignore-unmatch config\\database.yml'

图8:Windows 下路径分隔符的正确使用方式 -

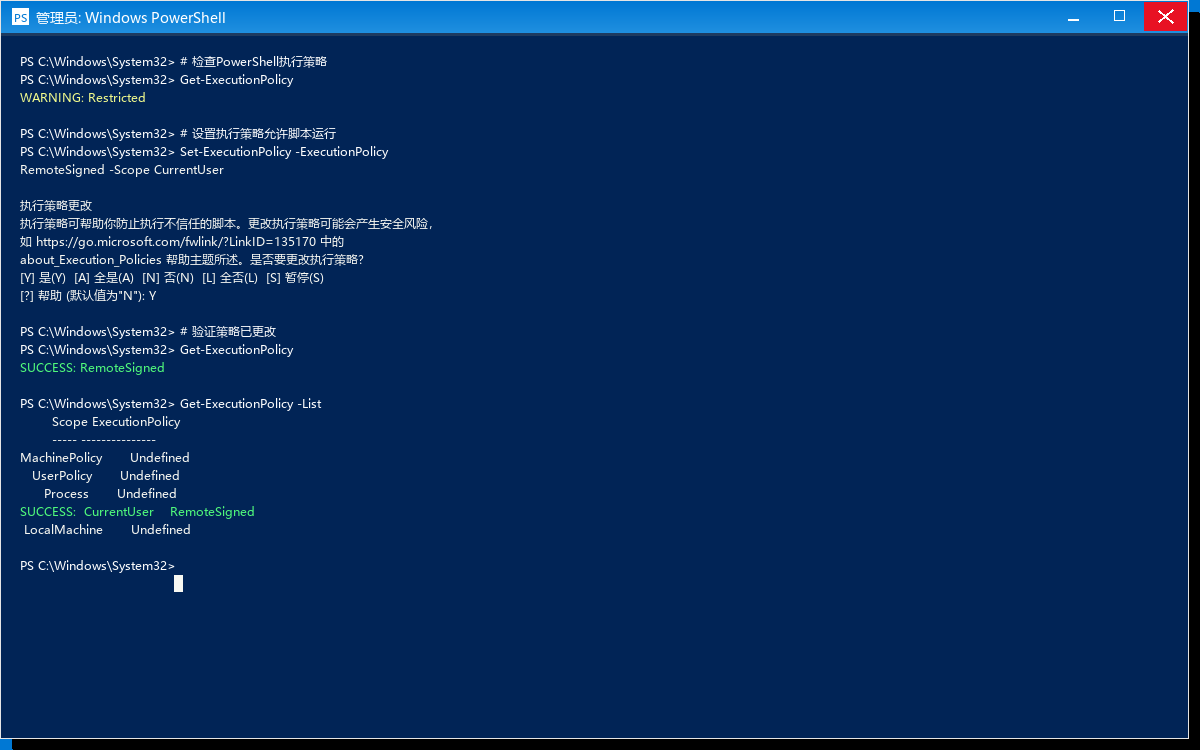

PowerShell 执行策略:如果遇到脚本执行限制,可临时调整:

# 查看当前执行策略 Get-ExecutionPolicy # 临时允许脚本执行(管理员权限) Set-ExecutionPolicy -ExecutionPolicy RemoteSigned -Scope CurrentUser

图9:PowerShell 执行策略设置界面截图 -

长路径支持:Windows 默认路径长度限制为 260 字符,可能影响深层目录操作:

# 启用长路径支持 git config --global core.longpaths true -

文件权限:Windows 文件权限与 Unix 系统不同,某些操作可能需要管理员权限

性能考虑

- 大型仓库:对于大型仓库,推荐使用

git filter-repo或 BFG,性能更好 - 网络带宽:强制推送会重新上传整个仓库历史,注意网络带宽消耗

- 存储空间:清理后的仓库大小会显著减小,但需要时间进行垃圾回收

总结

清除Git历史中的敏感文件是一个需要谨慎处理的操作。本文所有方法均在 Windows 环境下验证可行,Windows 用户可以放心使用。

根据不同的场景,可以选择合适的工具:

- git filter-branch:Git内置工具,适合简单的文件删除操作,Windows 兼容性最好

- BFG Repo-Cleaner:专业的清理工具,操作简单,性能优秀,需要 Java 环境

- git filter-repo:现代化的解决方案,功能强大,推荐用于复杂场景,需要 Python 环境

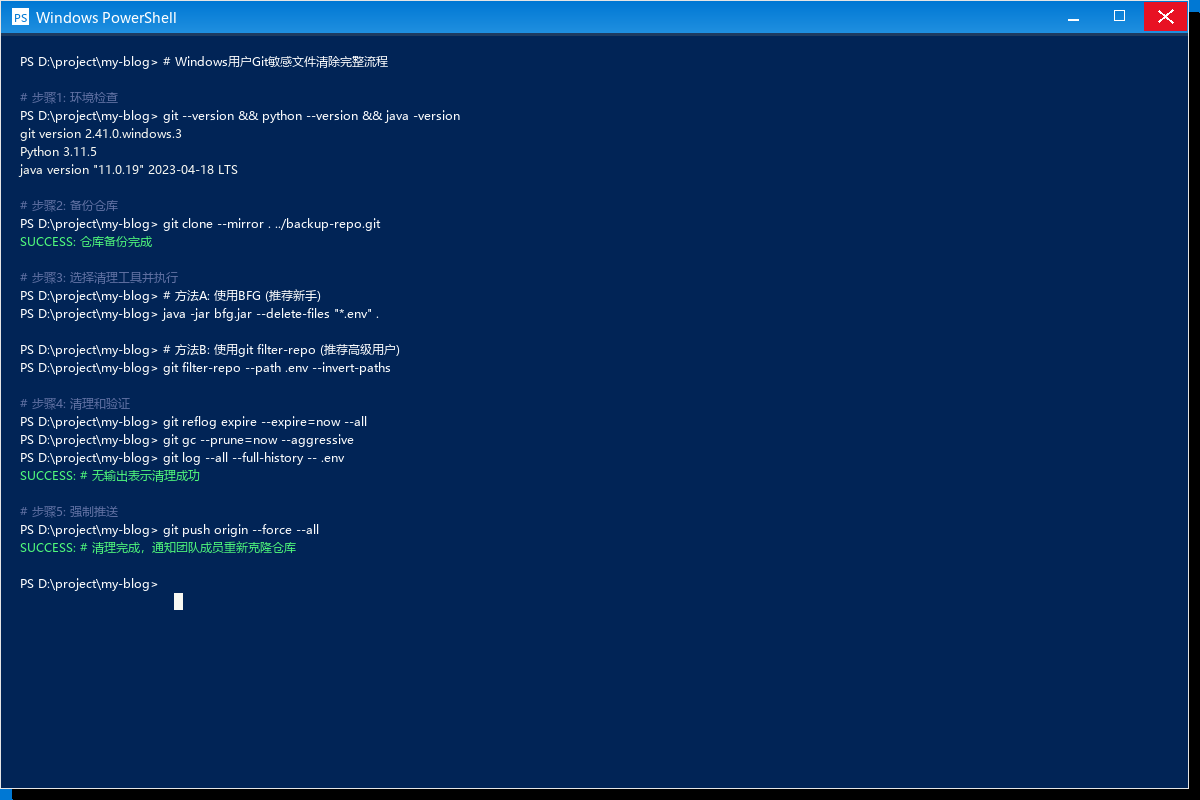

Windows 用户推荐流程

图10:Windows 用户清除 Git 敏感文件的完整操作流程图

- 环境准备:确保 Git、Java(BFG需要)、Python(filter-repo需要)已正确安装

- 选择工具:新手推荐 BFG,高级用户推荐 git filter-repo

- 使用 PowerShell:推荐使用 PowerShell 而非 CMD 执行命令

- 路径格式:统一使用正斜杠

/作为路径分隔符

三种方法对比表

| 维度 | git filter-branch | BFG Repo-Cleaner | git filter-repo |

|---|---|---|---|

| 安装要求 | 无需额外安装 | 需要 Java 8+ | 需要 Python 3/pip |

| 速度 | 慢 | 很快 | 快 |

| 操作难度 | 高(命令复杂) | 低(命令简单) | 中(灵活但需要理解) |

| 覆盖能力 | 删除文件/目录,重写历史 | 删除文件、删除大文件、简单替换 | 删除文件/目录、文本替换、复杂历史改写 |

| 变更可控性 | 一般,容易误操作 | 较好,默认保护引用 | 很好,支持多种过滤器与 dry-run |

| 适用场景 | 小型仓库、简单删除 | 大型仓库、批量清理、大文件问题 | 复杂场景、精确替换与改写 |

| 推荐指数 | ★★★☆☆ | ★★★★★ | ★★★★☆ |

最佳实践

- 预防为主:使用

.gitignore文件防止敏感文件被提交 - 定期检查:定期审查仓库中的文件,及时发现问题

- 权限管理:合理设置仓库访问权限,限制敏感信息的暴露范围

- 自动化检测:使用工具如

git-secrets或truffleHog自动检测敏感信息

记住,一旦敏感信息被推送到公共仓库,就应该立即更换相关的密钥、密码等凭据,因为无法保证没有人已经获取了这些信息。